Introducción

En un mundo digital cada vez más complejo y amenazante, la seguridad de la información es una preocupación primordial para individuos y organizaciones por igual. Los ataques cibernéticos pueden provenir de diversas fuentes y adoptar diversas formas, lo que hace que la necesidad de una vigilancia y detección efectivas sea esencial. Aquí es donde entra en juego Graylog, una herramienta SIEM (Security Information and Event Management) que se ha convertido en un recurso valioso para la detección temprana de amenazas y la gestión de la seguridad de la información. En este artículo, exploraremos cómo Graylog funciona como una herramienta SIEM y su importancia en la actualidad.

Palabras Clave

Graylog, SIEM, seguridad de la información, detección de amenazas, gestión de eventos, análisis de registros.

Situación Actual

En el panorama actual de ciberseguridad, las organizaciones enfrentan una creciente cantidad de amenazas cibernéticas que van desde ataques de phishing y malware hasta intrusiones sofisticadas. La detección y respuesta tempranas son esenciales para minimizar los riesgos y mitigar el impacto de estos ataques. Aquí es donde una herramienta SIEM como Graylog desempeña un papel crucial.

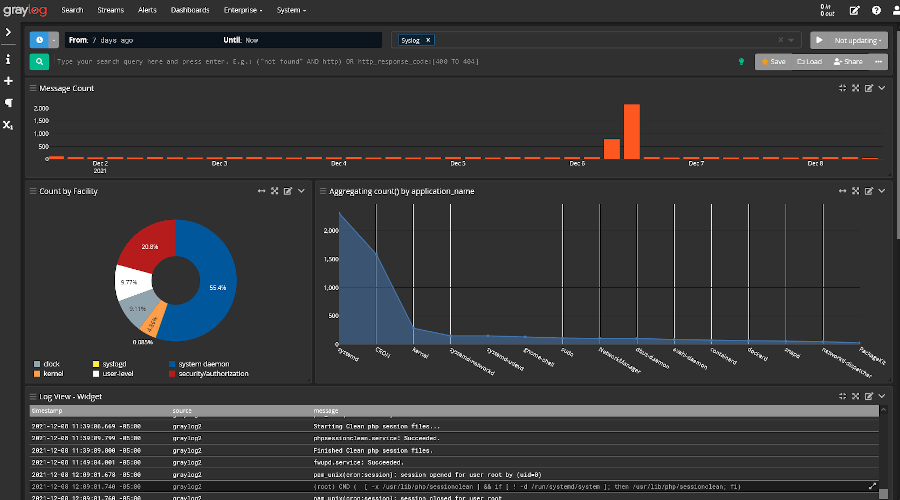

Graylog es una plataforma de código abierto diseñada para recopilar, almacenar, analizar y visualizar registros y eventos de seguridad en una red. La información se extrae de diversas fuentes, como registros de sistemas, dispositivos de red y aplicaciones, lo que permite una visión integral de la actividad en toda la infraestructura.

Funcionalidades Clave de Graylog como Herramienta SIEM

Recopilación Centralizada de Registros

Graylog permite recopilar registros y eventos de múltiples fuentes en un único repositorio centralizado. Esto simplifica la administración y el análisis de los datos, lo que resulta en una detección de amenazas más efectiva.

Análisis y Correlación de Eventos

La plataforma proporciona capacidades avanzadas de análisis y correlación de eventos. Puede identificar patrones y relaciones entre eventos aparentemente no relacionados, lo que ayuda a detectar actividades sospechosas y amenazas potenciales.

Alertas y Notificaciones

Graylog puede generar alertas en tiempo real basadas en criterios predefinidos. Esto permite a los equipos de seguridad responder rápidamente a eventos sospechosos o maliciosos y tomar medidas correctivas.

Visualización de Datos

La visualización de datos es esencial para comprender la actividad de seguridad de manera clara y concisa. Graylog ofrece tableros y gráficos personalizables para representar visualmente los datos de manera significativa.

Búsqueda Avanzada y Capacidades de Consulta

La capacidad de buscar y consultar registros de manera eficiente es fundamental para la detección de amenazas. Graylog ofrece herramientas de búsqueda avanzada que permiten a los usuarios filtrar y buscar eventos específicos.

Ventajas de Utilizar Graylog como Herramienta SIEM

Detección Temprana de Amenazas

La capacidad de analizar y correlacionar eventos en tiempo real permite una detección temprana de amenazas y actividades maliciosas antes de que causen daños significativos.

Mejora de la Respuesta ante Incidentes

Las alertas y notificaciones en tiempo real permiten una respuesta rápida y coordinada ante incidentes de seguridad, lo que minimiza los riesgos y reduce el tiempo de inactividad.

Cumplimiento Regulatorio

Las regulaciones de seguridad de datos y privacidad exigen a las organizaciones demostrar su capacidad para proteger la información. Graylog facilita la generación de informes y registros necesarios para el cumplimiento.

Análisis Histórico

La capacidad de almacenar y acceder a registros históricos permite a las organizaciones realizar análisis forenses y comprender mejor la evolución de las amenazas.

Implementación de Graylog

La implementación exitosa de Graylog como herramienta SIEM requiere una planificación cuidadosa y una comprensión profunda de los sistemas y redes de la organización. Aquí hay algunos pasos clave a considerar:

1. Identificar Fuentes de Datos

Determine las fuentes de registros y eventos que se recopilarán en Graylog. Esto puede incluir sistemas, dispositivos de red, aplicaciones y más.

2. Configuración y Personalización

Configure Graylog según las necesidades de su organización. Defina reglas de alerta, consultas y formatos de visualización que sean relevantes para su entorno.

3. Capacitación del Personal

Capacite a los equipos de seguridad y TI sobre cómo utilizar Graylog de manera efectiva. Asegúrese de que comprendan cómo generar alertas, analizar datos y responder a incidentes.

4. Monitoreo Continuo

La seguridad es un esfuerzo constante. Monitoree regularmente los registros y eventos en Graylog para detectar patrones o anomalías que puedan indicar una amenaza.

Instalación de Graylog

La instalación de Graylog puede variar según el sistema operativo y los requisitos específicos de tu entorno. A continuación, te proporcionaré los pasos generales para la instalación de Graylog en un entorno típico utilizando Ubuntu Server:

Requisitos previos:

- Ubuntu Server (versión 18.04 o superior)

- Acceso con privilegios de superusuario (root) o uso de

sudo - Java Development Kit (JDK) 11 o superior

Pasos para la instalación:

Instalar Java:Asegúrate de tener instalado el JDK 11 o superior. Puedes verificarlo ejecutando el siguiente comando:bash

java -version

Si no tienes Java instalado o necesitas una versión más nueva, puedes instalarlo con el siguiente comando:

sudo apt-get update sudo apt-get install default-jdk

Configurar la Base de Datos:

Graylog utiliza MongoDB como base de datos. Instala MongoDB con el siguiente comando:

sudo apt-get install -y mongodb

Luego, inicia el servicio de MongoDB:

sudo systemctl enable mongodb sudo systemctl start mongodb

Instalar Elasticsearch:

Graylog requiere Elasticsearch como motor de búsqueda. Instala Elasticsearch con los siguientes comandos:

wget -qO - https://artifacts.elastic.co/GPG-KEY-elasticsearch | sudo apt-key add - sudo sh -c 'echo "deb https://artifacts.elastic.co/packages/7.x/apt stable main" > /etc/apt/sources.list.d/elastic-7.x.list' sudo apt-get update sudo apt-get install elasticsearch

Inicia y habilita el servicio de Elasticsearch:

sudo systemctl enable elasticsearch sudo systemctl start elasticsearch

Instalar Graylog:

Agrega el repositorio de Graylog y luego instala Graylog con los siguientes comandos:

sudo apt-get update sudo apt-get install graylog-server

Configurar Graylog:

Edita el archivo de configuración de Graylog para configurar la conexión a la base de datos y Elasticsearch:

sudo nano /etc/graylog/server/server.conf

Actualiza las siguientes configuraciones según tus detalles:

rest_listen_uri = http://127.0.0.1:9000/api/ web_listen_uri = http://0.0.0.0:9000/ elasticsearch_hosts = http://127.0.0.1:9200

Iniciar Graylog:

Inicia el servicio de Graylog:

sudo systemctl enable graylog-server

sudo systemctl start graylog-server

Acceder a la Interfaz Web de Graylog:Abre tu navegador web e ingresa la dirección IP o el nombre de dominio de tu servidor en el puerto 9000 (ejemplo: http://tu_direccion_ip:9000). Deberías ver la interfaz de usuario de Graylog.

Configurar Graylog a través de la Interfaz Web:Sigue las instrucciones en la interfaz web para configurar Graylog. Esto incluye crear un usuario administrador y configurar las entradas de registro (input) para recopilar registros.

Recuerda que estos son pasos generales y pueden variar dependiendo de tu entorno y necesidades específicas. Se recomienda consultar la documentación oficial de Graylog para obtener información más detallada sobre la instalación y configuración: https://docs.graylog.org/en/latest/pages/installation.html

Conclusión

En un mundo donde las amenazas cibernéticas son cada vez más sofisticadas y ubicuas, Graylog se ha convertido en una herramienta esencial para la gestión y detección de amenazas. Al ofrecer una plataforma centralizada para recopilar, analizar y visualizar registros y eventos de seguridad, Graylog capacita a las organizaciones para identificar y responder rápidamente a actividades maliciosas. Al aprovechar las capacidades de Graylog como herramienta SIEM, las organizaciones pueden fortalecer su postura de seguridad de manera significativa y proteger sus activos digitales de manera más efectiva.

Agregue un comentario